Вирус

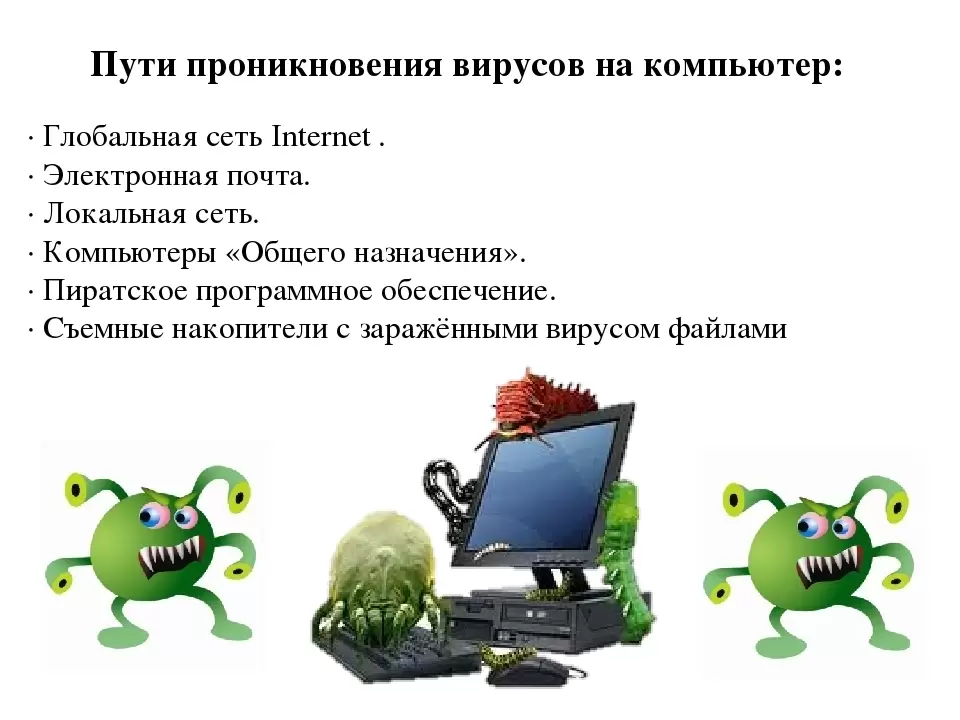

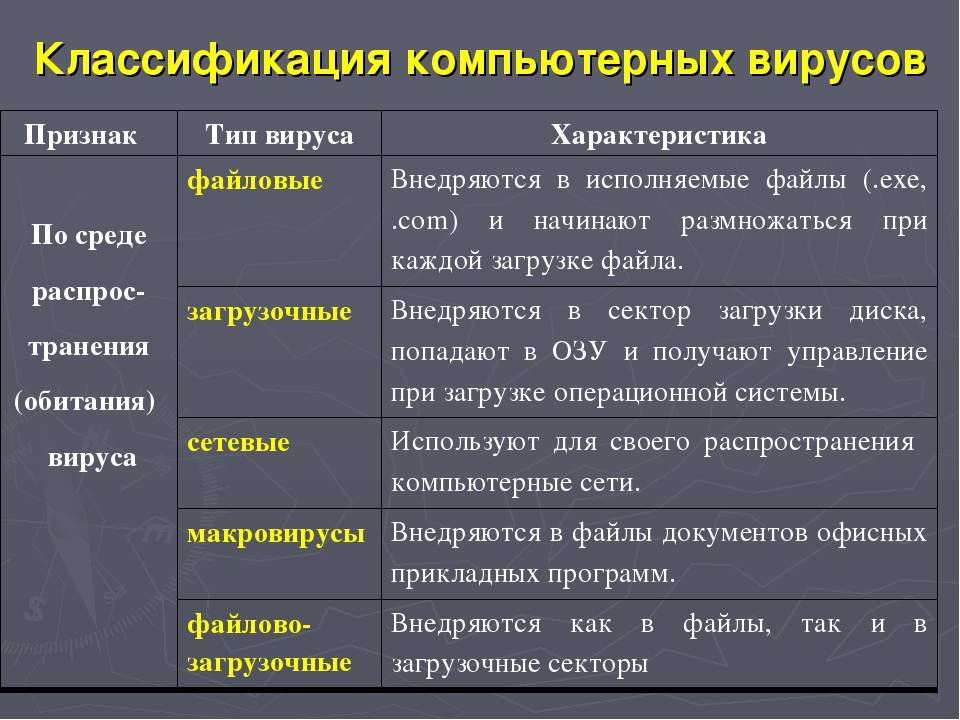

Однако самое распространенное слово, обозначающее любое плохое программное обеспечение, мы используем термин «вредоносное ПО” сейчас. Вирус – это программа, которая может самовоспроизводить себя после заражения компьютера он прикрепляется к другим программам и устанавливается при установке подлинного программного обеспечения. После выполнения вирусный код он может уничтожить файлы хоста и начать заражать файлы на ПК, оттуда он создает свою копию и перемещается с ПК на ПК через внешний диск, Интернет и вредоносные веб-сайты.

Подобно тому, как биологический вирус передается от одного человека к другому и распространяется через окружающую среду, прикосновение, кашель и т. д. Точно так же компьютерный вирус распространяется от файлов к файлам, а затем от одного устройства к другому. Компьютерный вирус прикрепляется к исполняемым файлам и может атаковать несколько частей окон, например реестр, службы или конкретное программное обеспечениенекоторые из них могут атаковать МБР (основная загрузочная запись), сценарии автозапуска, макросы BIOS и MS Office.

В целом, вирус предназначен для того, чтобы проникнуть в ваш компьютер, уничтожить файлы и нужное программное обеспечение, повредить ваши файлы, сделать ваш компьютер полностью неработоспособным, что может привести к полному форматированию вашего ПК.

Вы всегда можете обезопасить свой компьютер, используя хорошую антивирусную программу с последними обновлениями и определениями вирусов, всегда избегайте подозрительных файлов из электронной почты и веб-сайтов Rouge.

Из червей в кони

В том же году появился первый «троянский конь» AIDS. Вирус делал недоступной всю информацию на жестком диске и высвечивал на экране лишь одну надпись: «Пришлите чек на 189 долларов на такой-то адрес». Вскоре автора вируса поймали при попытке обналичить чек и осудили за вымогательство.

С начала 90-х годов начинается «эра компьютерных вирусов», когда вредоносные программы принимают глобальный размах. Компьютерные пользователи конца 90-х наверняка помнят вирус CIH, более известный как «Чернобыль».

Тайваньский студент Чэнь Инхао изначально заразил вирусом компьютеры в своем университете, откуда вирусы распространились практически по всему миру, в том числе и в Россию. «Чернобыль» работал только на компьютерах под управлением Windows 95/98/ME, и сразу после активации начинал уничтожать всю информацию с жестких дисков, а также повреждать данные микросхем BIOS.

Всего от «Чернобыля» пострадало около 500 000 персональных компьютеров по всему миру, убытки оцениваются в 1 миллиард долларов, но создатель вируса так и не был осужден, и, по последним данным, сейчас он работает в компании по производству компьютерной техники Gigabyte.

Кстати, вирус запускался на компьютерах 26 апреля, в день памяти погибших на Чернобыльской АЭС, за что CIH позже и получил свое название.

Что такое руткит?

Руткиты — это программы, используемые хакерами для предотвращения обнаружения при попытке получить несанкционированный доступ к компьютеру.

Очень часто руткиты используются в качестве прикрытия действий троянской программы.

При установке на компьютер руткиты остаются невидимыми для пользователя и предпринимают действия, чтобы вредоносные программы не были обнаружены антивирусным программным обеспечением.

Благодаря тому, что многие пользователи входят в систему компьютера с правами администратора, а не создают отдельную учетную запись с ограниченными правами, киберпреступнику проще установить руткит.

Сетевые черви: пожиратели памяти

Если компьютер без видимых причин вдруг начал «тормозить», отдельные программы медленно запускаются, а система часто зависает, то, скорее всего, она заражена сетевым червем, который сумел обойти систему защиты или воспользовался какой-то лазейкой в ОС.

В отличие от вируса, червь не интересуется данными и никак не задевает файлы: он просто размножается, копируя самого себя и заполняя свободное место на диске. В случае несвоевременного обнаружения червя, подвиснуть может компьютерная сеть целой организации, так как эта вредоносная программа питается памятью. Кроме того, червь может вытягивать много трафика в интернете.

«Письма счастья»

Чаще всего вирусы попадают на наши устройства через электронную почту: открывая письмо, мы автоматически запускаем зараженную программу или загружаем ее сами. К таким файловым вирусам, передающимся по электронной почте, относится Storm Worm – троянский конь, заражающий операционные системы Microsoft Windows.

В отличие от «червей», распространяющихся самостоятельно, троянский конь – это дело рук человека: злоумышленник либо сам загружает вирус на ваше устройство, либо предлагает вам самостоятельно заразить компьютерную систему, например скачать подозрительный файл.

Для достижения последнего троянские программы часто помещают на сайты с файлообменом. Загрузив такую программу, многие могут долго не подозревать, что их компьютер заражен, так как «трояны» зачастую имитируют имя и иконку какой-нибудь программы. Причем последнее время злоумышленники стали вставлять вирус в реальные программы, а не в файлы-пустышки.

Вреда от троянских программ достаточно: все может начинаться с небольших неполадок в работе компьютера, а закончиться полным уничтожением всех данных или слежкой за пользователем, например какие сайты он посещает.

Так, в 2007 году Storm Worm атаковал пользователей Windows, заразив почти 10 миллионов компьютеров. Распространялся троянский конь в основном по электронной почте письмом с заголовком «230 человек погибли в результате разгромивших Европу штормов» («230 dead as stоrm batters Eurоpe»). Во входящем письме был прикреплен файл с вирусом.

За последние 20 лет было придумано немало почтовых вирусов, и те, кто хоть раз попадался на удочку, были уверены, что «больше никаких подозрительных писем». Но хакеры-то знают наши слабости!

Еще один интересный почтовый вирус называется ILOVEYOU, он поразил почти 3 миллиона компьютеров по всему миру. Схема распространения все та же: получил, открыл, загрузил. Пользователям приходило на почту письмо под названием «I LOVE YOU», внутри которого был файл «LOVE-LETTER-FOR-YOU.TXT.VBS». Как несложно догадаться, самые любопытные заработали вредоносную программу, которая поражала не только их компьютер, но и отправляла новые любовные письма контактам из адресной книги.

Ущерб, нанесенный вирусом, составляет 10-15 миллиардов долларов, из-за чего он был занесен в Книгу рекордов Гиннесса как самый разрушительный компьютерный вирус в мире.

Бывает и так, что для получения вируса достаточно ничего не делать: хакеры все сделают за тебя. Например, в начале 2000-х по миру прошелся компьютерный червь SQL Slammer, который сам генерировал случайные IP-адреса и отправлял себя по ним. 25 января 2003 года он поразил серверы Microsoft и еще 500 000 серверов по всему миру, что привело к значительному снижению пропускной способности интернет-каналов, а Южную Корею вообще отключил от интернета на 12 часов.

Как позже выяснилось, замедление было вызвано крахом многочисленных маршрутизаторов из-за очень высокого исходящего трафика с зараженных серверов. Вредоносная программа распространялась с неимоверной скоростью: за 10 минут она инфицировала около 75 000 компьютеров.

Ссылки [ править ]

- Барвайз, Майк. . BBC . Проверено 9 сентября 2010 года .

- Чжан, Чангван; Чжоу, Ши; Цепь, Бенджамин М. (2015-05-15). . PLOS ONE . 10 (5): e0127478. arXiv . Bibcode . DOI . ISSN . PMC . PMID .

- Марион, Жан-Ив (2012-07-28). . Философские труды Королевского общества A: математические, физические и инженерные науки . 370 (1971): 3319–3339. Bibcode . DOI . ISSN . PMID .

- Бруннер, Джон (1975). . Нью-Йорк: Ballantine Books. ISBN 978-0-06-010559-4.

- .

- . CERT / CC .

- . securitydigest.org.

- Дресслер, Дж. (2007). «Соединенные Штаты против Морриса». Дела и материалы по уголовному праву . Сент-Пол, Миннесота: Томсон / Вест. ISBN 978-0-314-17719-3.

- [+ «Компьютерный вирус против червя: в чем разница? | Avast»] .

- Йео, Сан-Су. (2012). Информатика и ее приложения: CSA 2012, Чеджу, Корея, 22-25.11.2012 . Springer. п. 515. ISBN 978-94-007-5699-1. OCLC .

- Ю, Вэй; Чжан, Нан; Фу, Синьвэнь; Чжао, Вэй (октябрь 2010 г.). «Самодисциплинарные черви и контрмеры: моделирование и анализ». Транзакции IEEE в параллельных и распределенных системах . 21 (10): 1501–1514. DOI . ISSN . S2CID .

- Брукс, Дэвид Р. (2017), «Введение в HTML», Программирование в HTML и PHP , Темы для студентов в области компьютерных наук, Springer International Publishing, стр. 1–10, doi , ISBN 978-3-319-56972-7

- Лоутон, Джордж (июнь 2009 г.). «По следу червя Conficker». Компьютер . 42 (6): 19–22. DOI . ISSN . S2CID .

- Рэй, Тирнан (18 февраля 2004 г.). . Сиэтл Таймс . Архивировано из 26 августа 2012 года . Проверено 18 мая 2007 года .

- ↑ McWilliams, Brian (9 октября 2003 г.). . Проводной .

- . www.channelnewsasia.com . 31 января 2004 года Архивировано из на 2006-02-19.

- . Hiese онлайн . 21 февраля 2004 г. Архивировано из на 2009-05-28 . Проверено 2 ноября 2012 .

- . BBC News . 23 февраля 2004 г.

- Бронк, Кристофер; Тикк-Рингас, Энекен (май 2013 г.). «Кибератака на Saudi Aramco». Выживание . 55 (2): 81–96. DOI . ISSN . S2CID .

- Линдси, Джон Р. (июль 2013 г.). «Stuxnet и пределы кибервойны». Исследования безопасности . 22 (3): 365–404. DOI . ISSN . S2CID .

- Ван, Гуанвэй; Пан, Хонг; Вентилятор, Мингю (2014). . Труды 3-й Международной конференции по компьютерным наукам и системам обслуживания . Париж, Франция: Atlantis Press. DOI . ISBN 978-94-6252-012-7.

- . Ubuntu . Проверено 10 июня 2012 .

- . Архивировано из на 2018-01-16 . Проверено 25 декабря 2018 .

- . Veracode. 2014-02-02 . Проверено 4 апреля 2015 .

- Sellke, SH; Шрофф, Н.Б .; Багчи, С. (2008). «Моделирование и автоматическое сдерживание червей». Транзакции IEEE о надежных и безопасных вычислениях . 5 (2): 71–86. DOI .

- . Newswise . Проверено 5 июля 2011 года .

- Москович, Роберт; Еловичи, Юваль; Рокач, Лиор (2008). «Обнаружение неизвестных компьютерных червей на основе поведенческой классификации хоста». Вычислительная статистика и анализ данных . 52 (9): 4544–4566. DOI .

- . Microsoft.

- Аль-Саллум, ZS; Wolthusen, SD (2010). «Самовоспроизводящийся агент обнаружения уязвимостей на канальном уровне». Симпозиум IEEE по компьютерам и коммуникациям . п. 704. DOI . ISBN 978-1-4244-7754-8. S2CID .

- ^ . 18 декабря 2003 г. с. 1 . Проверено 9 июня 2014 .

Виды червей

В зависимости от путей проникновения в операционную систему черви делятся на:

- Почтовые черви

(Mail-Worm) – черви, распространяющиеся в формате сообщений электронной почты. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, URL на зараженный файл, расположенный на взломанном или хакерском веб-сайте). В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором – при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков – активизируется код червя. - IM черви

(IM-Worm) – черви, использующие интернет-пейджеры. Известные компьютерные черви данного типа используют единственный способ распространения – рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL на файл, расположенный на каком-либо веб-сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями. - P2P черви

(P2P-Worm) – черви, распространяющееся при помощи пиринговых (peer-to-peer) файлообменных сетей. Механизм работы большинства подобных червей достаточно прост – для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя – при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера. Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно – при этом червь предлагает для скачивания свою копию. - Черви в IRC-каналах

(IRC-Worm). У данного типа червей, как и у почтовых червей, существуют два способа распространения червя по IRC-каналам, повторяющие способы, описанные выше. Первый заключается в отсылке URL-ссылки на копию червя. Второй способ – отсылка зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение). - Сетевые черви

(Net-Worm) – прочие сетевые черви, среди которых имеет смысл дополнительно выделить интернет-черви и LAN-черви- Интернет черви

– черви, использующие для распространения протоколы Интернет. Преимущественно этот тип червей распространяется с использованием неправильной обработки некоторыми приложениями базовых пакетов стека протоколов TCP/IP - LAN-черви

– черви, распространяющиеся по протоколам локальных сетей

- Интернет черви

Одни из первых экспериментов по использованию компьютерных червей в распределённых вычислениях были проведены в исследовательском центре 1978. Термин возник под влиянием научно–фантастических романов Дэвида Герролда «Когда ХАРЛИ исполнился год » и Джона Браннера «На ударной волне» (David Gerrold «When H.A.R.L.I.E Was One» , John Brunner «The Shockwave Rider» , Thomas Ryan «The Adolescence of P-1»).

Одним из наиболее известных компьютерных червей является «Червь Морриса », написанный Робертом Моррисом (Robert Morris) младшим, который был в то время студентом Корнельского Университета. Распространение червя началось 2 ноября , после чего червь быстро заразил большое количество компьютеров, подключённых к интернету .

Другие угрозы

Это не единственные типы вредоносных программ. Вот еще несколько распространенных:

Spyware – шпионские программы шпионят за вами. К шпионским программам относится все: от ‘кейлоггеров’, которые регистрируют нажатия клавиш, чтобы украсть информацию о вашей кредитной карте и пароли для онлайн-банкинга, до рекламных программ, которые отслеживают вашу активность при просмотре веб-страниц и отправляют ее через Интернет. Шпионские программы, как правило, предназначены для зарабатывания денег их создателями. Некоторые антивирусные программы не обнаруживают и не удаляют такого рода программы, но Windows Defender, встроенный в Windows 7, делает это.

Scareware – Scareware, также известное как crimeware, часто появляется в виде поддельного предупреждения антивируса на веб-странице. Если вы поверите предупреждению и загрузите поддельную антивирусную программу, она сообщит вам, что в вашей системе есть вирусы. Антивирусная программа запрашивает номер кредитной карты, настаивая на оплате перед ‘исправлением’ вашей системы. Программа-пугало держит вашу систему в заложниках, пока вы не заплатите или не удалите ее.

Scareware – Scareware, также известное как crimeware, часто появляется в виде поддельного предупреждения антивируса на веб-странице. Если вы поверите предупреждению и загрузите поддельную антивирусную программу, она сообщит вам, что в вашей системе есть вирусы. Антивирусная программа запрашивает номер кредитной карты, настаивая на оплате перед ‘исправлением’ вашей системы. Программа-пугало держит вашу систему в заложниках, пока вы не заплатите или не удалите ее.

Чтобы защититься от этих опасностей, обновляйте операционную систему и другое программное обеспечение и запускайте антивирусную программу

Есть ли что-то еще, что вы хотите знать о вирусах, червях, троянах или других видах вредоносного ПО? Оставьте комментарий, и мы ответим на любые ваши вопросы

Композиции в реальном мире

В качестве примера, нам необходимо рассмотреть ряд существующих вредоносных ПО и попытаться их деструктуризировать на ранее описанные составные компоненты.

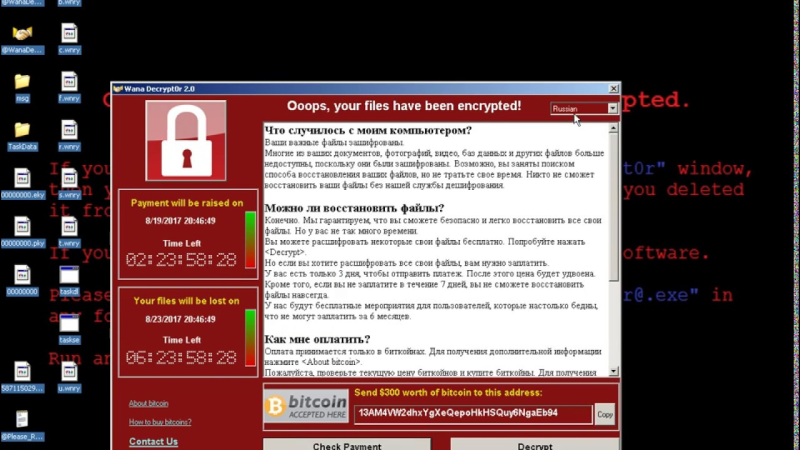

WannaCry

Данное вредоносное ПО состоит из нескольких составляющих: шифровальщика, червя и инициализатора. Представляет собой один из тех случаев, когда червь может работать в одиночку без сопутствующих композиций с другими распространителями за счёт использования уязвимости в ОС Windows. Функция инициализатора постоянно воспроизводить деструктивное действие шифровальщика.

Petya

Схож с WannaCry за счёт использования лишь одного распространителя. Отличием становится замена помощника с инициализатора на буткит, вследствие чего избавиться от разрушительных действий становится более проблемной задачей. Также отличием является и то, что Petya не даёт никакой возможности расшифровать информацию, даже с учётом передачи денежных средств. В определённой степени исполнитель в роли шифровальщика становится очистителем. Плюс к этому добавляется исполнитель – локер.

PlugX

Данное вредоносное ПО состоит также из нескольких компонентов: трояна, червя, программы удалённого доступа и инициализатора. Использует классическую схему распространения Троян+Червь для последующей установки программы удалённого доступа и инициализатора. Особенностью зловреда является отсутствие исполнителя, и существование четырёх-этапной композиции с трёх-этапной моделью: Распространитель + Распространитель + Распространитель. Таким образом, PlugX можно рассматривать лишь как шаблон для последующего введения исполнителей.

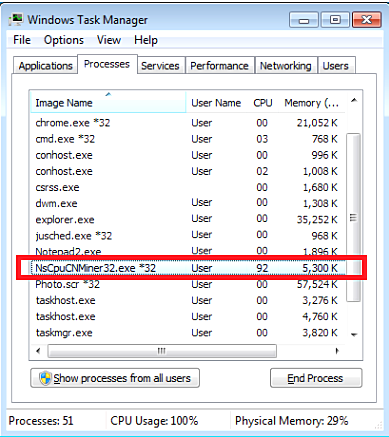

Nscpucnminer

Представляет собой достаточно простую комбинацию в лице трояна, ботнета и инициализатора. По названию основное предназначение данного ВПО – это майнинг криптовалюты. Жертвы заражаются по классической схеме обмана оболочкой трояна.

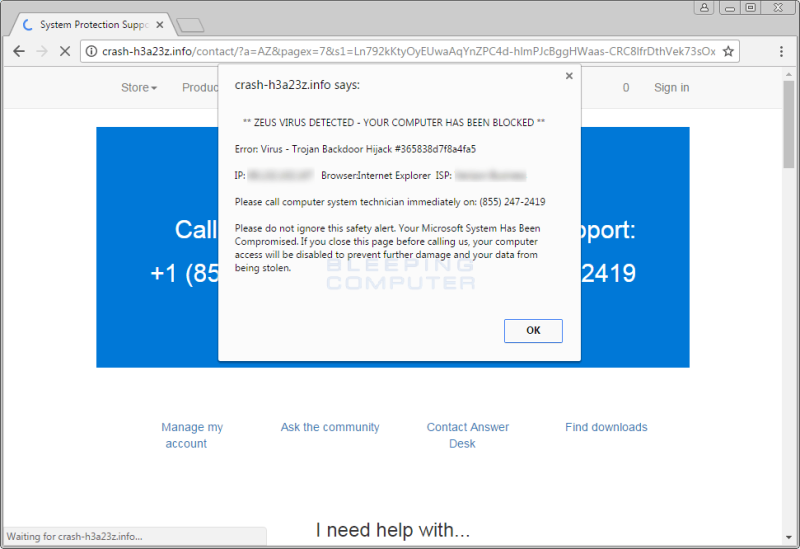

ZeuS

Имеет целую хронологию своего развития от самых простых и примитивных форм, до учёта многих пожеланий злоумышленниками. В начале представлял собой композицию трояна, стиллера и инициализатора. В более развитом виде добавлялись композиции программ удалённого доступа, ботнета и спамера.

Это не сам ZeuS, просто спам от сайта, но забавно

Это не сам ZeuS, просто спам от сайта, но забавно

Таким образом, можно видеть, что все программы в той или иной мере используют как минимум трёх-этапные композиции. Большинство из данных экземпляров объединяют все три класса вредоносного ПО.

Исторический

Дискета с «червем Морриса» в Музее истории компьютеров .

Термин «червь» (от английского « червь ») был использован впервые в 1975 году британским писателем Джоном Бруннером в его романе « На ударной волне» .

В 2 ноября 1988 г., Роберт Моррис Tappan , студент компьютера, выпускались в обращение , что позже было названо червь Морриса и вызвал крах большого числа компьютеров в Интернете. Считается, что это коснулось десятой части из них. Во время судебного процесса над Моррисом суд подсчитал, что стоимость уничтожения вируса может быть оценена в сумму от 200 до 53000 долларов. Именно это событие привело к созданию Координационного центра CERT и списка рассылки Phage. Что касается Морриса, он является первым человеком, осужденным в соответствии с Законом США о компьютерном мошенничестве и злоупотреблениях .

В 1997 году первый , известный как ShareFun, и написано в WordBasic макро языка для Microsoft Word 6/7, распространение . В том же году был обнаружен первый червь, способный распространяться через IRC , который использовал программный файл mIRC .

В 1999 году почтовый червь Melissa распространился по всему миру через Outlook и привлек внимание СМИ. Появляются сложные черви, такие как Toadie, который заражает файлы DOS и Windows и распространяется через IRC и электронную почту, и W32.Babylonia, который является первым вредоносным ПО, которое обновляется.

В 2001 году появились первые черви с собственным движком SMTP

С этого момента черви больше не зависят от Microsoft Outlook (Express). Кроме того, появляются первые черви, которые могут распространяться через ICQ или одноранговые сети. Червь Code Red широко распространяются, эксплуатируя уязвимость в IIS от Microsoft. Используя уязвимости сетевых служб, затем может появиться первый стих без файлов , распространиться через дыры в безопасности и остаться в оперативной памяти, чтобы они не попали на жесткий диск .

В 2001 году появились первые черви с собственным движком SMTP . С этого момента черви больше не зависят от Microsoft Outlook (Express) . Кроме того, появляются первые черви, которые могут распространяться через ICQ или одноранговые сети . Червь Code Red широко распространяются, эксплуатируя уязвимость в IIS от Microsoft . Используя уязвимости сетевых служб, затем может появиться первый стих без файлов , распространиться через дыры в безопасности и остаться в оперативной памяти, чтобы они не попали на жесткий диск .

В 2003 году червь SQL Slammer быстро распространился, используя уязвимость системы безопасности в Microsoft SQL Server . Первый червь, поражающий людей, появляется вавгуст 2003 г. с W32.Blaster, который использует уязвимость системы безопасности в операционной системе Microsoft Windows.

В 2004 году червь Sasser использовал брешь в системе безопасности в операционных системах Windows ( , XP , Server 2003 ) для атаки на отдельные частные компьютеры. Первая версия червя Mydoom , который на сегодняшний день является самым быстрым на сегодняшний день распространением по электронной почте, распространяется по всему миру. Кроме того, SymbOS.Caribe — это первый мобильный червь, распространяющийся с помощью сетевой технологии Bluetooth на смартфоны с операционной системой Symbian OS .

В 2005 году SymbOS.Commwarrior стал первым червем, который можно было отправлять через MMS . О распространении червей для мобильных телефонов теперь сообщают несколько производителей антивирусного программного обеспечения .

В феврале 2006 года Leap стал первым червем, поражающим операционные системы Mac OS от Apple . В марте голландская исследовательская группа под руководством профессора университета Эндрю Таненбаума опубликовала первого компьютерного червя для радиочипов RFID . Инъекции SQL в Oracle базы данных программы позволяет 127 — байтная программа самостоятельно распространяться.

В 2008 году , распространение Agent.btz червя побудило Стратегическое командование Соединенных Штатов издать директиву , запрещающую использование персональных USB дисков и других съемных запоминающих устройств компьютерной сети, а также использование компьютера. AutoRun .

В 2010 году червь Stuxnet очень высокой сложности, что отражается в эксплуатации четырех уязвимостей нулевого дня для Windows и очень маленьком размере файла, используется для того, чтобы взять под контроль WinCC , программное обеспечение SCADA компании Siemens .

шпионское

Шпион на английском языке означает шпион, и именно с этой характеристикой возникли шпионские программы. Шпионские программы первоначально контролировали посещаемые страницы и другие привычки просмотра для информирования веб-мастеров. С такой информацией, например, владельцы сайтов могли бы лучше понимать и охватывать пользователей в рекламе.

Однако со временем шпионские программы стали использоваться для кражи личной информации (например, имен пользователей и паролей), а также для изменения настроек компьютера (например, домашней страницы вашего браузера).

Шпионские программы стали целью конкретных программ. В настоящее время программы-шпионы находятся в центре особого внимания различных компаний, которые разработали специальные программы для устранения этого типа вредоносных программ.

Шпионское ПО собирает информацию о пользователе, его привычках в Интернете и передает эту информацию внешнему лицу без вашего ведома или согласия .

Они отличаются от троянов тем, что не стремятся к доминированию или даже манипулированию в системе пользователя внешней сущностью. Шпионские программы могут разрабатываться коммерческими фирмами, которые хотят отслеживать привычку пользователей оценивать свои привычки и продавать эти данные через Интернет. Таким образом, эти компании обычно выпускают многочисленные варианты своих программ-шпионов, совершенствуя и делая их устранение очень трудным.

С другой стороны, многие из вирусов содержат шпионское ПО, целью которого является кража определенных конфиденциальных данных у пользователей. Они крадут банковские реквизиты, монтируют и отправляют журналы действий пользователей, крадут определенные файлы или другие личные документы.

Шпионские программы часто используются для легального встраивания в условно-бесплатную или бесплатную программу. И это было устранено при покупке программного обеспечения или переходе на более полную и платную версию.

Вирус как оружие

В 2010 году мировую общественность поразила находка эксперта по информационной безопасности из Беларуси Сергея Уласеня. Он обнаружил вирус, который способен не только заражать операционные системы, но и внедряться в промышленные аппараты, установленные на производствах, в аэропортах, на электростанциях. На зараженной этим вирусом АЭС, например, могла выйти из строя система охлаждения, что неминуемо привело бы к взрыву. Вирус назывался «Win32/Stuxnet» и был классифицирован как «боевой», то есть применяемый для шпионажа и диверсий.

Программа вызвала ряд международных скандалов. Страны поочередно обвиняли друг друга в распространении вируса. Одна из многих теорий: это сделали спецслужбы Израиля, чтобы подорвать ядерную промышленность Ирана. Согласно другой, во всем виноват президент США Барак Обама и АНБ. Распространяется ПО через флеш-накопители и запускается автоматически. По большинству стран мира на оборонных и промышленных предприятиях прошла лекция по компьютерной безопасности для сотрудников: флешки извне не приносить, личные устройства в рабочие компьютеры не вставлять.

Для Роберта Морриса, который, по сути, и запустил всю эту бесконечную цепочку вирусной войны, все закончилось довольно неплохо. Отец выплатил за сына штраф, поверив в его заявления о том, что юный хакер лишь хотел доказать всему миру, как ничтожны современные системы защиты. Затем Моррис отбыл 400 часов общественных работ, разбогател на нескольких IT-проектах, и устроился профессором в Массачусетский технологический институт. Сейчас он является одним из членов Национальной инженерной академии – и таким образом входит в список из двух тысяч лучших ученых США, которые консультируют президента и правительство по всем техническим вопросам.

Виды червей

В зависимости от путей проникновения в операционную систему черви делятся на:

- Почтовые черви (Mail-Worm) — черви, распространяющиеся в формате сообщений электронной почты. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, URL на зараженный файл, расположенный на взломанном или хакерском веб-сайте). В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором — при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков — активизируется код червя.

- IM черви (IM-Worm) — черви, использующие интернет-пейджеры. Известные компьютерные черви данного типа используют единственный способ распространения — рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL на файл, расположенный на каком-либо веб-сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

- P2P черви (P2P-Worm) — черви, распространяющееся при помощи пиринговых (peer-to-peer) файлообменных сетей. Механизм работы большинства подобных червей достаточно прост — для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя — при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера. Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно — при этом червь предлагает для скачивания свою копию.

- Черви в IRC-каналах (IRC-Worm). У данного типа червей, как и у почтовых червей, существуют два способа распространения червя по IRC-каналам, повторяющие способы, описанные выше. Первый заключается в отсылке URL-ссылки на копию червя. Второй способ — отсылка зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение).

- Сетевые черви (Net-Worm) — прочие сетевые черви, среди которых имеет смысл дополнительно выделить интернет-черви и LAN-черви

- Интернет черви — черви, использующие для распространения протоколы Интернет. Преимущественно этот тип червей распространяется с использованием неправильной обработки некоторыми приложениями базовых пакетов стека протоколов TCP/IP

- LAN-черви — черви, распространяющиеся по протоколам локальных сетей

Rootkit

Руткит – это вредоносное ПО, которое чрезвычайно трудно обнаружить и которое активно пытается скрыться от пользователя, ОС и любых антивирусных / вредоносных программ. Программное обеспечение может быть установлено любым количеством способов, включая использование уязвимости в ОС или получение доступа администратора к компьютеру..

После того, как программа установлена и имеет полные права администратора, она будет скрывать себя и изменять установленную в настоящее время ОС и программное обеспечение, чтобы предотвратить обнаружение в будущем. Руткиты – это то, что, как вы слышите, отключит ваш антивирус или установит ядро ОС, при этом ваш единственный вариант – переустановить всю операционную систему..

Руткиты также могут поставляться с полезными нагрузками, благодаря которым они скрывают другие программы, такие как вирусы и регистраторы ключей. Чтобы избавиться от руткита без переустановки ОС, необходимо сначала загрузить альтернативную операционную систему, а затем попытаться очистить руткит или хотя бы скопировать критически важные данные..

Выводы

Кратко совместим в нескольких предложениях весь жизненный цикл развития сетевых червей:

- Проникновение в вашу систему.

- Важный пункт – активация.

- Поиск потенциальных жертв.

- Производство и подготовка копий.

Дальнейшее распространений копий.

Теперь делайте выводы. Надеемся, что вы уже хорошо поняли, что такое сетевые черви, и защита от них реальна на самом первом этапе. Тогда не будет никаких проблем. Так что защищайте свой компьютер от проникновения угрозы, и не придется затем тратить много усилий на борьбу с последствиями.

Игорь Ставцев/Коллаж/Ridus

Ровно 28 лет назад, 22 января 1990 года, закончилось слушание по делу Роберта Таппана Морриса – программиста, известного как создатель «Червя». Для тех, кто не в курсе, «Червь» – это вредоносная компьютерная программа, способная самостоятельно распространяться через локальные и глобальные сети.

Другими словами, это вирус, который на несколько суток заблокировал тысячи компьютеров мира. В конце 80-х программисты еще не сталкивались с хакерами, и выведенные из строя военные, школьные и рабочие компьютеры повергли их в шок. Но ситуацию быстро удалось поправить, когда специалисты из Университета Беркли смогли декомпилировать код вредоносной программы.

Что касается Морриса, то суд назначил ему 400 часов общественных работ, 10 000 долларов штрафа, испытательный срок в три года и оплату расходов, связанных с наблюдением за осужденным. Тогда программисты еще не предполагали, что через 10 лет появятся умельцы, которые придумают вирусы пострашнее «червей».

«Ридус» предлагает вспомнить, какие необычные и опасные вирусы пытались напасть на наши компьютеры за последние 20 лет.

Самым первым разработанным вирусом считается программа Elk Cloner для компьютеров Apple II, которую создал 15-летний школьник. После того как компьютер загружался с зараженной дискеты, автоматически запускалась копия вируса. Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незараженной дискете, вирус копировал себя туда, заражая ее, медленно распространяясь с диска на диск.

Интересно, что, когда вирус попадал в устройство, на экране появлялся стишок:

ELK CLONER:

THE PROGRAM WITH A PERSONALITY

IT WILL GET ON ALL YOUR DISKS

IT WILL INFILTRATE YOUR CHIPS

YES, IT’S CLONER

IT WILL STICK TO YOU LIKE GLUE

IT WILL MODIFY RAM, TOO

SEND IN THE CLONER!

Особого вреда вирус не доставлял, поэтому сегодня мало кто помнит о Elk Cloner. А вот о первой вирусной эпидемии забыть сложно: туда попали и «Червь Морриса», и DATACRIME, и AIDS. Вирусы DATACRIME стали широко распространяться в 1989 году в Нидерландах, США и Японии.

Вирусная программа полностью разрушала файловую систему и за все время существования поразила около 100 тысяч компьютеров. На такую угрозу отреагировала даже компания IBM, выпустив свой детектор VIRSCAN, позволяющий искать характерные для того или иного вируса строки (сигнатуры) в файловой системе.